Los sistemas de la información y su protección son un gran quebradero de cabeza para la mayor parte de empresarios, managers y gestores por su complejidad y abundancia de tecnicismos. Con este artículo, nos proponemos acercarte el Análisis de Riesgos de la Información de una forma visual y sencilla.

Una tripulación de astronautas se dirige al universo para salvar la humanidad. Una de ellos conduce la nave, junto a un segundo, el copiloto, y juntos observan en el cuadro de mano —un complejo sistema de botones y sonidos que muestra la información más relevante para la toma de decisiones— qué ocurre en tiempo real. Los botones tornan rojos y los sonidos se activan creando una sensación de peligro inminente: la nave va a atravesar una tormenta de estrellas en cuestión de segundos. La diferencia entre el éxito y el fracaso de la misión es la vida y la muerte, o dicho de otro modo: el futuro de toda una especie.

Esta es la típica situación de las películas de ciencia ficción. Todas ellas comparten un patrón: el protagonista es un líder que toma decisiones en momentos de crisis en base a una sola cosa: información. Información procedente de múltiples fuentes y apoyada por un equipo de especialistas. En la mayor parte de las ocasiones, el resultado final depende de la imaginación del guionista, pero en la vida real el resultado depende de dos factores: creatividad y preparación.

La fórmula parece clara aunque conseguir los ingredientes y el mix adecuados sea, probablemente, el mayor reto de toda organización:

¿Qué ocurrirá esta vez si el protagonista eres tú? ¿Que ocurrirá si no tienes información ni equipo que te apoyen para tomar una decisión? Está bien, quizá no dirijas una nave espacial ni la humanidad dependa de ti, pero sí tienes un equipo y otros tipos de responsabilidades sobre tus hombros: quizá como directivo, empresario, trabajador o líder de equipo. ¿Quién te apoya a ti? ¿Quién te asesora?

Creatividad, visión y experiencia son tres cualidades que rara vez ocurren simultáneamente en una persona, y por eso están entre las más deseadas. Una persona creativa, preparada y con experiencia es el huevo de oro de cualquier organización. La diferencia entre éxito y fracaso en las empresas: un futuro sostenible o un cartel de liquidación.

El análisis de riesgo de la información es un proceso de conocimiento y evaluación de los activos de la información, sus vulnerabilidades y sus amenazas con el fin último de protegerlos. Esto implica tener en cuenta los distintos sistemas de la empresa así como sus relaciones con sistemas externos.

El artículo Cómo estar preparado en un mundo con 12 ciberataques por segundo ya nos mostró que es un hecho que no somos conscientes del valor de nuestros activos, de sus vulnerabilidades y de todas las amenazas que acechan su seguridad cada día.

Es de sabiduría popular que ¨mejor prevenir que curar¨. Las organizaciones internacionales y gobiernos invierten cada vez más en prevención para afrontar los grandes retos de la humanidad porque son plenamente conscientes de que no hay solución mejor: ¿para qué solucionar problemas cuando podemos evitarlos? La preparación es clave.

Estar preparados en términos de ciberseguridad o seguridad de la información pasa por hacer un análisis y gestión del riesgo. Para esto debemos responder muchas preguntas:

Para nuestra organización, realizar un adecuado análisis de riesgos no supone un gran esfuerzo si estamos convencidos de su utilidad y, sobre todo, si lo comparamos con los beneficios que nos puede aportar al ayudarnos a disminuir, e incluso evitar, el impacto que sobre el negocio y su continuidad producirían las amenazas al materializarse.

Como dice Steve Jobs…

Son varias las metodologías que existen para la elaboración de un análisis de riesgos exhaustivo: Magerit, “Guide for Conducting Risk Assessments” – NIST, la ISO/IEC 27005:2011 o su equivalente norma española UNE 71504:2008, entre otras. Y todas ellas tienen en común la conveniencia de llevar a cabo los siguientes pasos fundamentales que aquí te presentamos:

Toda organización es un gran sistema dividido en sistemas menores que son distintos y se interrelacionan entre sí. Así, por ejemplo, sentados a elaborar un análisis de riesgos de toda la organización podemos empezar por el Sistema de Administración, el Sistema Comercial o el Sistema Financiero.

Este aspecto es fundamental en cuanto a sus consecuencias y para evaluar de forma coherente la inversión que será necesaria para obtener resultados satisfactorios: sistemas más seguros, una organización más segura.

Los activos de información son cualquier dato o sistema relacionado con el tratamiento del mismo, definido y gestionado como unidad única que puede ser entendido, compartido, protegido y explotado eficientemente.

Los activos de información tienen valor, riesgo, contenido y ciclos de vida susceptibles de valoración y gestión, por lo que su protección es imprescindible. Existen distintos sistemas de categorización, aunque por su simpleza cabe una distinción fundamentalmente útil:

Identificar los activos que fundamentan los procesos y servicios de nuestra empresa es un paso fundamental para obtener la big picture y tomar acciones acertadas destinadas a protegerlos. Por esto, en la etapa de identificación de activos, el output fundamental es el mapa de activos.

|

ID |

Activo |

Responsable |

Criticidad (1-3) |

|

ID_BD01 |

Base de datos de cuentas bancarias de clientes |

Director comercial |

3 |

|

ID_S01 |

Servidor principal |

Director de sistemas |

3 |

|

ID_PM01 |

Prototipos de nuevo lanzamiento estrella para 2018 |

Product Manager |

3 |

El siguiente paso es identificar y revisar las amenazas para cada uno de los activos. Revisamos sus vulnerabilidades, las amenazas a las que se hayan expuestos y el impacto que se originaría en caso de que estas se produjera. Se valoran así los activos obteniendo, por extensión, el impacto en los procesos y servicios de los que forman parte. En este punto se determina también qué riesgos son asumibles por la organización y cuáles no, debiendo ser tratados.

El beneficio de enlistar y evaluar cada activo de información es la oportunidad de conocerlos mejor: sus vulnerabilidad, y poner remedio a su seguridad: salvaguardarlas.

Del mismo modo haremos con nuestras medidas actuales de seguridad, para saber si estas vulnerabilidad están actualmente siendo protegidas o por el contrario es necesario la incorporación de nuevos sistemas y procesos que las protegan.

Por ejemplo, el conocimiento de ausencia de copias de seguridad, software desactualizado o una mala localización del centro de cómputo son situaciones que se pueden mejorar fácilmente si se tiene conciencia de ello.

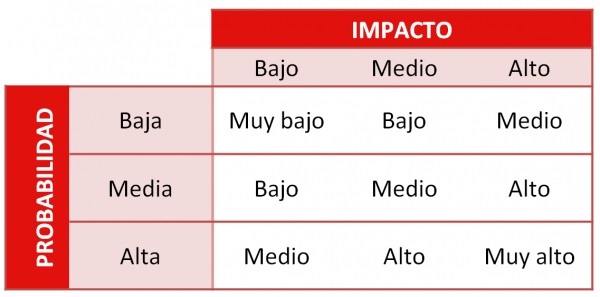

El riesgo se calcula estimando la probabilidad, en base a nuestras vulnerabilidades, de que una amenaza ocurra y su impacto en dicho caso. El cálculo numérico es más complejo pero con estas tablas pretendemos que te puedas hacer una idea cualitativa de como evaluamos el verdadero riesgo de tus sistemas de información:

Tabla de cálculo de la probabilidad de amenazas:

| Cualitativo | Cuantitativo | Descripción |

| Baja | 1 | La amenaza ocurre una vez al año |

| Media | 2 | La amenaza ocurre una vez al mes |

| Alta | 3 | La amenaza ocurre una vez a la semana |

Tabla de cálculo de impacto:

|

Cualitativo |

Cuantitativo |

Descripción |

|

Baja |

1 |

El daño derivado de la amenaza no tiene consecuencias relevantes para la organización |

|

Media |

2 |

El daño derivado de la amenaza tiene consecuencias relevantes para la organización |

|

Alta |

3 |

El daño derivado de la amenaza tiene consecuencias graves para la organización |

Una vez hemos evaluado y clasificado las vulnerabilidades, las amenazas y su impacto entonces podemos resolver la ecuación del riesgo:

Con la ayuda de la matriz del riesgo podemos evaluar de forma cualitativa ante qué tipo de riesgo nos enfrentamos:

3. 6. Tratar el riesgo: Selección y puesta en marcha de medidas de seguridad.

Una vez somos conscientes de los riesgos a los que nos enfrentamos medio camino está hecho. Entonces, el penúltimo paso es seleccionar las medidas más adecuadas para eliminar o reducir el riesgo hasta un nivel aceptable para la organización.

Una vez identificadas, se agrupan en programas y actividades y se designan los responsables de implementarlas.

3. 7. Registrar la experiencia para que el aprendizaje quede en la organización: salvaguardando el know-how.

El know-how es una de las mayores ventajas competitivas y lo que permite avanzar a nuestras organizaciones y sociedades, junto a la creatividad. Por esto, siempre recomendamos crear y actualizar registros sobre qué circunstancias se han vivido en la organización y cuáles han sido las alternativas que han funcionando, y las que no, para mejorarlas.

De esta manera, no sólo tendremos bien presente el conocimiento de nuestra organización sino que además facilitaremos su comprensión por los colaboradores que puedan unirse en el futuro.

En Junio, ya abordamos en Cómo estar preparado en un mundo con 12 ciberataques por segundo los costes medios de descuidar tu ciberseguridad:

Según la “Encuesta Mundial sobre el Estado de la Ciberseguridad”, elaborada por la consultora PwC, las pérdidas en las empresas españolas derivadas únicamente de los ciberataques pudieron rondar en promedio los 1,4 millones de euros en 2016. Si nos ceñimos al caso de la PYME, la aseguradora Mapfre, basándose en distintos estudios, cifra esa cantidad entre los 20.000 € y los 50.000 € de media. Todas estas pérdidas de información les pueden suponer a las empresas un alto coste, no sólo en lo que se refiere a la parada de actividad, sino también a la pérdida de imagen, de confianza y hasta de clientes y la propia recuperación de los activos de información. Aunque esa cuantía depende de la actividad de la empresa y sensibilidad del dato perdido, en el mismo estudio se estima que el valor medio de recuperación de un registro de datos, debido a un ciberataque, es de 152 €. Este importe es sensiblemente superior al derivado de errores en los sistemas o a factores humanos, estimado entre 119€ y 123€ respectivamente. Con estas cifras nos podemos hacer una idea del alto impacto que puede suponer para una empresa perder varios miles de registros de información sensible para su negocio.

Como empresa contratante de servicios de Gestión y Seguridad de la información, tu coste dependerá de su amplitud y el tipo de profesional contratado. En EPUNTO Interim Management tenemos directivos senior con más de 15 años de experiencia en sistemas de información y seguridad que trabajan por misiones durante el tiempo que tú necesitas. De esta manera, ponemos un directivo temporal en tu empresa que te ayudará a comprender y solucionar tus retos resultando en un proceso de soluciones, aprendizaje e independencia de gestión.

Los beneficios de ocuparse de la gestión y seguridad de los sistemas de información son claros:

Comenzábamos hablando de escenas, o lo que es lo mismo, sucesión de fotogramas. Y es que con el tiempo todo cambia: los procesos, los activos, los servicios, las personas las vulnerabilidades, las amenazas y sus impactos.

La información y la tecnología son sectores que por naturaleza crecen de forma exponencial y a velocidades de vértigo. Por esto, nuestra atención y cuidado de forma constante es indispensable para estar preparados en un mundo con 12 ciberataques por segundo. Es un proceso de mejora continua y por su tecnicidad requiere de un equipo con experiencia y conocimientos tanto generales como de detalle.