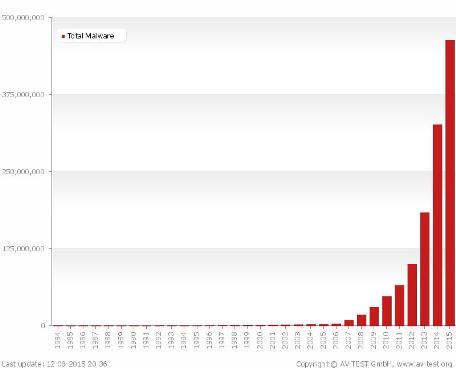

Desde los años 60, cuando se desarrollaron las primeras versiones de malware, han pasado ya 45 años. Víctor Vyssotsky, Robert Morris Sr. y Dennis Ritchie, de los laboratorios Bell, considerados como los programadores del primer malware, desarrollaron en los 60 el videojuego “Core War”, al que denominaron “Darwin”, y que consistía en dos programas que luchaban entre sí para ocupar el mayor número posible de una memoria común compartida para destruir al enemigo (como si de un worm se tratase). Si bien el malware ha evolucionado de forma exponencial desde ese momento hasta la actualidad, no ha sido hasta finales de la primera década de los 2000 cuando ha sufrido una explosión a gran escala, tal y como podemos ver en la imagen publicada por Av-Test

Un claro ejemplo fue la aparición del malware Zeus, cuyo descubrimiento fue anunciado por el FBI en Octubre de 2008, y cuya autoría fue atribuida en un inicio a desarrolladores de malware de Europa del Este. Este malware tenía como objetivo principal el robo de información bancaria para su posterior venta fraudulenta en la Deep Web. Desde ese año surgen cada pocas semanas nuevas variantes de Zeus que generan botnets de equipos infectados. Si bien es cierto que no es el único malware bancario, ni mucho menos, sí que ha sido uno de los más significativos, al menos hasta el pasado año, cuando nació la amenaza de Dridex.

Dridex, también conocido como Cridex, es un malware de tipo caballo de troya, diseñado con el fin de robar a los usuarios indefensos sus datos bancarios. El modus operandi de los delincuentes para completar sus estafas se basa principalmente en el envío de emails con archivos adjuntos infectados. Estos archivos utilizan una técnica muy conocida entre los desarrolladores de malware de los años 90, pero que en la actualidad no estaba siendo explotada de forma extendida. Hablamos de las macros maliciosas de los documentos de Word y Excel. Una vez que la víctima ejecuta el archivo malicioso, Dridex contamina su equipo y lo agrega a una botnet maliciosa con el fin de extraer sus datos bancarios con los que podrían comerciar en el mercado negro de Internet.

El pasado mes de Noviembre se registró una mayor actividad del malware Dridex, tal y como reportaron desde el US-CERT del Department of Homeland Security de EEUU, con una destacable actividad en España, Eslovaquia y Sudáfrica, cómo indican desde ESET Antivirus, lo que nos obliga a estar más alerta que nunca ante esta peligrosa amenaza.

Dridex se basa en redes de bots descentralizadas (botnets), cuya comunicación con el botmaster (equipo/s desde donde es controlada la botnet) se realiza a través de redes P2P. Este malware cuenta con capacidades de captura de pulsaciones de teclado y ratón (keylogger), y webinject, lo cual le permite capturar credenciales de los usuarios infectados de forma sencilla.

A la vista de estas amenazas es fundamental que en vuestras compañías contéis con sistemas antivirus y antispyware, firewalls con sistemas de detección y prevención de intrusos y sistemas que os permitan monitorizar las posibles amenazas que circulen por vuestras redes internas, entre otras medidas básicas de seguridad, con el fin de bloquear en la medida de lo posible esta amenaza. Y por supuesto y como medida principal, concienciación a los usuarios, ya que el foco principal de infección de Dridex proviene de campañas de SPAM vía email. Por lo que atentos a los emails que provienen de desconocidos, con adjuntos extraños, en otro idioma y con faltas de ortografía.

Juan Antonio Calles